Cyber Security

Blogs over Security

De moderne werkplek vraagt om een Zero Trust security aanpak die je helpt bij het herinrichten van je beveiliging. Lees de blogs met handige tips en adviezen.

Steeds meer organisaties vinden hun weg naar de cloud. Medewerkers werken op afstand en nemen hun eigen apparaten mee, gegevens worden buiten het bedrijfsnetwerk gebruikt en gedeeld met klanten en leveranciers en workloads verschuiven naar cloud- en hybrideomgevingen. Dit brengt risico's met zich mee en vraagt om een andere kijk op security. De moderne werkplek vraagt om een Zero Trust security aanpak die je helpt bij het herinrichten van je beveiliging. In deze blog richten we ons op de belangrijkste pilaar van Zero Trust: Identiteit-beveiliging. We delen 5 tips om je identiteiten beter te beveiligen tegen cyberaanvallen, zoals brute force en phishing.

1. Implementeer Multi-Factor Authenticatie (MFA)

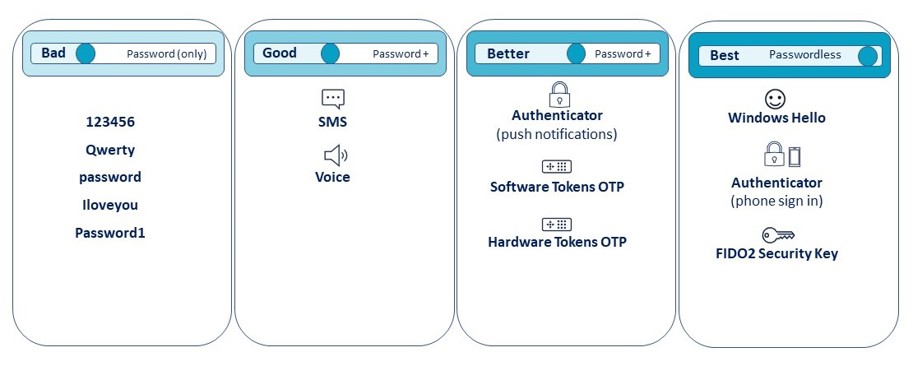

MFA heeft door de jaren heen een vaste plek gewonnen in de meeste top 5 lijstjes omtrent cybersecurity. Maar dat is ook met een reden. MFA is bij uitstek de manier om je accounts beter te beveiligen. MFA kan credential-aanvallen, zoals password spray en dictionary attacks, stoppen. Zonder toegang tot de tweede factor kan de aanvaller namelijk geen toegang krijgen tot het account. Een juiste configuratie van MFA ziet er als volgt uit:

MFA kan op meerdere manieren worden geïmplementeerd. Gebruik je de gratis versie van Azure Active Directory, zet dan Security Defaults aan. Gebruik je Azure AD P1 of P2, gebruik dan Conditional Access policies om MFA te implementeren en meer granulariteit op te bouwen.

2. Stop met wachtwoorden

Wachtwoorden zijn niet meer van deze tijd en zijn ontzettend onveilig. Mensen hergebruiken dezelfde wachtwoorden, slaan deze onveilig op en indien ze hun wachtwoord periodiek moeten veranderen zullen ze een zo simpel mogelijk trucje bedenken om het wachtwoord te onthouden, wat de veiligheid van het wachtwoord niet ten goede komt.

Het beste is dus om wachtwoorden compleet te elimineren en te gaan voor passwordless. Passwordless betekent dat je gebruik maakt van veiligere en gebruiksvriendelijkere methoden om in te loggen. Denk hierbij aan Multi-Factor Authenticatie (MFA) en biometrische beveiliging, zoals Windows Hello. Het voordeel hiervan is driezijdig:

Stop daarnaast met het periodiek laten verlopen van wachtwoorden. Dit is onveiliger dan ze niet laten verlopen en ook nog eens minder gebruiksvriendelijk. Als je niet direct van je wachtwoorden afkomt, implementeer dan op zijn minst Self-Service Password Reset (SSPR) voor al je medewerkers, Hierdoor kunnen ze zelfstandig, zonder tussenkomst van IT, op een veilige manier hun wachtwoord wijzigen.

3. Blokkeer legacy authenticatie

De derde tip is zo snel mogelijk over stappen naar moderne authenticatieprotocollen, zoals Oauth 2.0 & SAML. Daarnaast is het belangrijk om legacy authenticatie te blokkeren. Legacy authenticatie is namelijk niet in staat om moderne authenticatie methoden, zoals MFA toe te passen. Ook als je wachtwoorden geëlimineerd en MFA ingesteld hebt, kan een hacker via legacy authenticatie toch binnendringen. Bescherm dus niet alleen de voordeur, maar zet de achterdeur ook dicht. Gelukkig ziet Microsoft dit zelf ook, dus besluiten ze om legacy authenticatie voor Exchange Online per 31 oktober 2022 dicht te zetten. Zorg dus dat je hierop voorbereid bent.

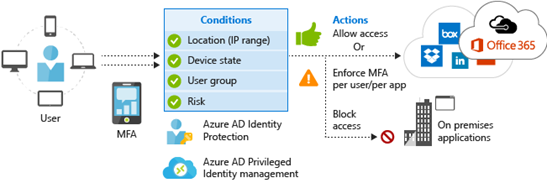

4. Implementeer risco-gebaseerde toegangscontroles

Met behulp van Azure AD Identity Protection (onderdeel van Azure AD P2) monitor je alle inlogpogingen in je netwerk in real-time en indien er een afwijking plaatsvindt wordt er automatisch actie ondernomen op basis van het gekozen beleid. Zo kun je inlogpogingen met een verhoogd risico, zoals inlogpogingen met malafide IP-adressen of inlogpogingen vanuit een afwijkende locatie, blokkeren of toestaan met MFA en/of een password reset.Op deze manier kun je zeker van zijn dat het om een legitieme inlogpoging gaat. Met behulp van risico-gebaseerde toegangscontrole zorg je er dus voor dat alle inlogpogingen worden geverifieerd voordat er toegang wordt verschaft.

5. Bescherm je beheerderaccounts

Beheerdersaccounts zijn accounts met hoge privileges en daarom vaak doelwit van een cyberaanval. De meeste organisaties hebben (veel) te veel beheerdersaccounts in hun netwerk. Vaak voortkomend uit wildgroei, of omdat global admin rechten toch wel heel makkelijk zijn om je werk te kunnen doen. Dit is natuurlijk niet slim. We geven je een aantal tips om je beheerdersaccounts beter te beschermen, naast de tips die al eerder zijn genoemd.

Van firewall naar Zero Trust

Al met al is er een hoop om over na te denken als het op identiteiten aankomt. Met deze tips kan je een start maken om je identiteitsbeveiliging te verhogen. Geen idee waar je moet beginnen of doe je liever eerst een assessment om te kijken waar je überhaupt staat qua identiteitsbeveilging? Lees dan het factsheet Van Firewall naar Zero Trust.

Neem dan vrijblijvend contact met ons op.

Cyber Security

Blogs over Security

De moderne werkplek vraagt om een Zero Trust security aanpak die je helpt bij het herinrichten van je beveiliging. Lees de blogs met handige tips en adviezen.

Wij, en derde partijen, gebruiken cookies op onze website. We gebruiken cookies om statistieken bij te houden, uw voorkeuren op te slaan, maar ook voor marketingdoeleinden (bijvoorbeeld het op maat aanbieden van advertenties). Door op 'Instellingen' te klikken kunt u meer lezen over onze cookies en uw voorkeuren aanpassen. Door op 'Alles accepteren' te klikken, ga je akkoord met het gebruik van alle cookies zoals beschreven in onze privacy- en cookie policy.

Purpose

This cookie is used to store your preferences regarding cookies. The history is stored in your local storage.

Cookies

Location of Processing

European Union

Technologies Used

Cookies

Expiration date

1 year

Why required?

Required web technologies and cookies make our website technically accessible to and usable for you. This applies to essential base functionalities such as navigation on the website, correct display in your internet browser or requesting your consent. Without these web technologies and cookies our website does not work.

Purpose

These cookies are stored to keep you logged into the website.

Cookies

Location of Processing

European Union

Technologies Used

Cookies

Expiration date

1 year

Why required?

Required web technologies and cookies make our website technically accessible to and usable for you. This applies to essential base functionalities such as navigation on the website, correct display in your internet browser or requesting your consent. Without these web technologies and cookies our website does not work.

Purpose

This cookie is used to submit forms to us in a safe way.

Cookies

Location of Processing

European Union

Technologies Used

Cookies

Expiration date

1 year

Why required?

Required web technologies and cookies make our website technically accessible to and usable for you. This applies to essential base functionalities such as navigation on the website, correct display in your internet browser or requesting your consent. Without these web technologies and cookies our website does not work.

Purpose

This service provided by Google is used to load specific tags (or trackers) based on your preferences and location.

Why required?

This web technology enables us to insert tags based on your preferences. It is required but adheres to your settings and will not load any tags if you do not consent to them.

Purpose

This cookie is used to store your preferences regarding language.

Cookies

Why required?

We use your browser language to determine which language to show on our website. When you change the default language, this cookie makes sure your language preference is persistent.

Purpose

This service provided by uMarketingSuite is used to track anonymized analytics on the HSO.com application. We find it very important that your privacy is protected. Therefore, we collect and store this data anonymously on our own servers. This cookie helps us collect data from HSO.com so that we can improve the website. Examples of this are: it allows us to track engagement by page, measuring various events like scroll-depth, time on page and clicks.

Cookie

Purpose

With your consent, this website will load Google Analytics to track behavior across the site.

Cookies

Purpose

With your consent, this website will load the Google Advertising tag which enables HSO to report user activity from HSO.com to Google. This enables HSO to track conversions and create remarketing lists based on user activity on HSO.com.

Possible cookies

Please refer to the below page for an updated view of all possible cookies that the Google Ads tag may set.

Cookie information for Google's ad products (safety.google)

Technologies Used

Cookies

Purpose

With your consent, we use IPGeoLocation to retrieve a country code based on your IP address. We use this service to be able to trigger the right web technologies for the right people.

Purpose

With your consent, we use Leadfeeder to identify companies by their IP-addresses. Leadfeeder automatically filters out all users visiting from residential IP addresses and ISPs. All visit data is aggregated on the company level.

Cookies

Purpose

With your consent, this website will load the LinkedIn Insights tag which enables us to see analytical data on website performance, allows us to build audiences, and use retargeting as an advertising technique. Learn more about LinkedIn cookies here.

Cookies

Purpose

With your consent, this website will load the Microsoft Advertising Universal Event Tracking tag which enables HSO to report user activity from HSO.com to Microsoft Advertising. HSO can then create conversion goals to specify which subset of user actions on the website qualify to be counted as conversions. Similarly, HSO can create remarketing lists based on user activity on HSO.com and Microsoft Advertising matches the list definitions with UET logged user activity to put users into those lists.

Cookies

Technologies Used

Cookies

Purpose

With your consent, this website will load the Microsoft Dynamics 365 Marketing tag which enables HSO to score leads based on your level of interaction with the website. The cookie contains no personal information, but does uniquely identify a specific browser on a specific machine. Learn more about Microsoft Dynamics 365 Marketing cookies here.

Cookies

Technologies Used

Cookies

Purpose

With your consent, we use Spotler to measures more extensive recurring website visits based on IP address and draw up a profile of a visitor.

Cookies

Technologies Used

Cookies

Purpose

With your consent, this website will show videos embedded from Vimeo.

Technologies Used

Cookies

Purpose

With your consent, this website will show videos embedded from Youtube.

Cookies

Technologies Used

Cookies

Purpose

With your consent, this website will load the Meta-pixel tag which enables us to see analytical data on website performance, allows us to build audiences, and use retargeting as an advertising technique through platforms owned by Meta, like Facebook and Instagram. Learn more about Facebook cookies here. You can adjust how ads work for you on Facebook here.

Cookies

Purpose

With your consent, we use LeadInfo to identify companies by their IP-addresses. LeadInfo automatically filters out all users visiting from residential IP addresses and ISPs. These cookies are not shared with third parties under any circumstances.

Cookies

Purpose

With your consent, we use TechTarget to identify companies by their IP address(es).

Cookies

Purpose

With your consent, we use this service provided by uMarketingSuite to run A/B tests across the HSO.com application. A/B testing (also called split testing) is comparing two versions of a web page to learn how we can improve your experience.

Purpose

With your consent, we use this service provided by uMarketingSuite to personalize pages and content across the HSO.com application. Personalization helps us to tailor the website to your specific needs, aiming to improve your experience on HSO.com.